Hostwinds Учебники

Результаты поиска для:

Содержание

Как настроить DNS с помощью привязки на вашем сервере

Теги: Nameservers, DNS, Bind

В этом руководстве вы узнаете, как настроить внутренний DNS с помощью Apache и привязки. Это позволит вам настроить частные серверы имен и подключить ваш домен к серверу без использования панели управления. Вам нужно будет подключиться к вашему серверу через SSH или другой метод, например VNC. Для получения дополнительной информации о том, как подключиться к вашему серверу через SSH, пожалуйста, просмотрите Подключение к вашему серверу через SSH.

Чтобы запустить привязку и продолжить работу с этим руководством, вам понадобится ФОНАРЬ стек, установленный на вашем сервере Hostwinds.

Настройка вашего DNS

Шаг 1. Вам нужно будет установить пакеты BIND9. Вы можете сделать это, запустив.

apt-get install -y bind9 bind9utils bind9-doc dnsutils

Шаг 2. Как только они будут установлены, вам нужно будет редактировать, что вы названы. Файл conf.options, вы можете сделать это, запустив Nano или ваш любимый текстовый редактор.

nano /etc/bind/named.conf.options

Вам нужно будет добавить ваши IP-адреса в виде «экспедиторов», если у вас есть два адреса IPv4, вы можете использовать их, или вы можете использовать свой главный IPv4 и ваш IPv6.Вам также нужно будет добавить прослушивание {localhost;104.xxx.xxx.xx;};используя ваш основной IP.Вы можете увидеть пример этого ниже.

options {

directory "/var/cache/bind";

// If there is a firewall between you and nameservers you want

// to talk to, you may need to fix the firewall to allow multiple

// ports to talk. See http://www.kb.cert.org/vuls/id/800113

// If your ISP provided one or more IP addresses for stable

// nameservers, you probably want to use them as forwarders.

// Uncomment the following block and insert the addresses replacing

// the all-0's placeholder.

listen-on { localhost; 104.XXX.XXX.XX; };

forwarders {

104.XXX.XXX.XX;

2607:XXXX:XXXX:XXX::X;

};

//========================================================================

// If BIND logs error messages about the root key being expired,

// you will need to update your keys. See https://www.isc.org/bind-keys

//========================================================================

dnssec-validation auto;

auth-nxdomain no; # conform to RFC1035

listen-on-v6 { any; };

};

Шаг 3. Вам нужно будет добавить зоны DNS в свои named.conf.default-zone с помощью текстового редактора:

nano /etc/bind/named.conf.default-zones

Вам нужно будет добавить две зоны. Первый будет для вашего домена, example.com. Второй будет для вашего обратного DNS, 104.xxx.xx.in-addr.Arpa

zone "example.com" {

type master;

file "/etc/bind/db.example.com";

allow-update { none; };

};

zone "104.XXX.XXX.in-addr.arpa" {

type master;

file "/etc/bind/db.104";

allow-update { none; };

};

Шаг 4. Вам нужно будет создать фактические файлы зоны, которые вы только что позвонили, так что давайте будем использовать Nano для редактирования этого файла db.example.com

nano /etc/bind/db.example.com

Этот файл должен выглядеть так, заменив example.com желаемым доменом, а IP-адрес - тем, который предоставлен вашим сервером.

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME example.com

Вам также необходимо создать файл зоны для обратного DNS так же, как вы сделали DB.Example.com выше. Тем не менее, файл должен выглядеть так

$TTL 604800

@ IN SOA ns1.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

5 IN PTR ns1.example.com.

@ IN NS ns2.example.com.

10 IN PTR ns2.example.com.

Каждый раз, когда вы обновляете эти файлы, вам придется увеличить серийный номер. Было бы лучше, если бы вы также были обязаны заменить example.com с фактическим доменом.

Шаг 5. Вы можете проверить свою конфигурацию и зоны, выполнив эти команды

named-check conf

named-checkzone example.com db.example.com

named-checkzone 104.XXX.XXX.in-addr.ARPA /etc/bind/db.104

Если конфигурация хорошая, название - чек conf, ничего не вернется.

Если зона хорошая, названная зона проверки вернет вывод, аналогичный следующему:

зона example.com/IN: загружен серийный номер 10

в порядке

Шаг 6. После того, как все конфигурации и зоны проверили, вам нужно будет перезапустить и включить Bind9

systemctl restart bind9

systemctl enable bind9

Шаг 7. Наконец, вам нужно будет сообщить серверу, чтобы проверить имя. вспомогательный Вы можете сделать это, отредактировав файл / etc / default / bind9, чтобы проверить имя. конфета

nano /etc/default/bind9

Файл должен выглядеть похожим на это:

OPTIONS="-u bind -c /etc/bind/named.conf"

Шаг 8. Проверьте статус bind9 на наличие дополнительных ошибок

systemctl status bind9.service

Если должно выглядеть так:

bind8.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/bind9.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2018-11-15 21:57:23 UTC; 18h ago

Main PID: 23785 (named)

CGroup: /systemd/bind9.service

└─23785 /etc/default/bind9 -u bind -c /etc/bind/named.conf

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com systemd[1]: Started Berkeley Internet Nam....

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: managed-keys-zone: loaded s...1

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: lo...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: all zones loaded

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: running

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: se...)

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...)

Настройка Glue Records

Чтобы завершить свои имения, вам нужно будет перейти к регистратору домена и настроить «клей записи» на своих зонах имен.Это то, где вы подключаете записи INTERVVER к IP IP-серверов.Вот пример домена, зарегистрированного в HostWinds, чтобы помочь вам установить это, следуя приведенному примеру в этом руководстве.

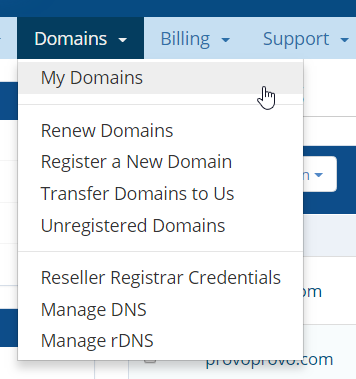

Шаг 1. В вашей области клиента выберите Домены раскрывающийся список и выберите Мои домены от выпадания

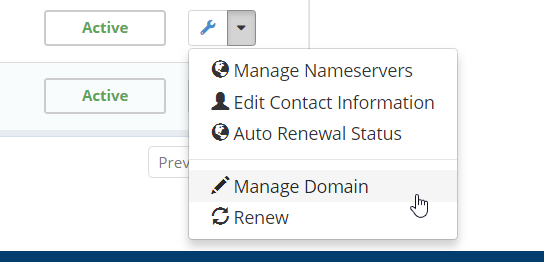

Шаг 2. Выберите выпадание рядом с значком гаечного ключа и выберите Управлять доменами.

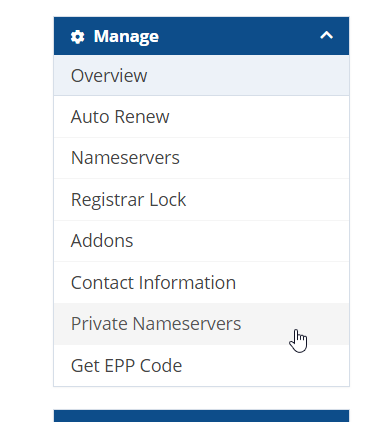

Шаг 3. Слева в Управлять коробка, выберите _Частный сервер имен_'

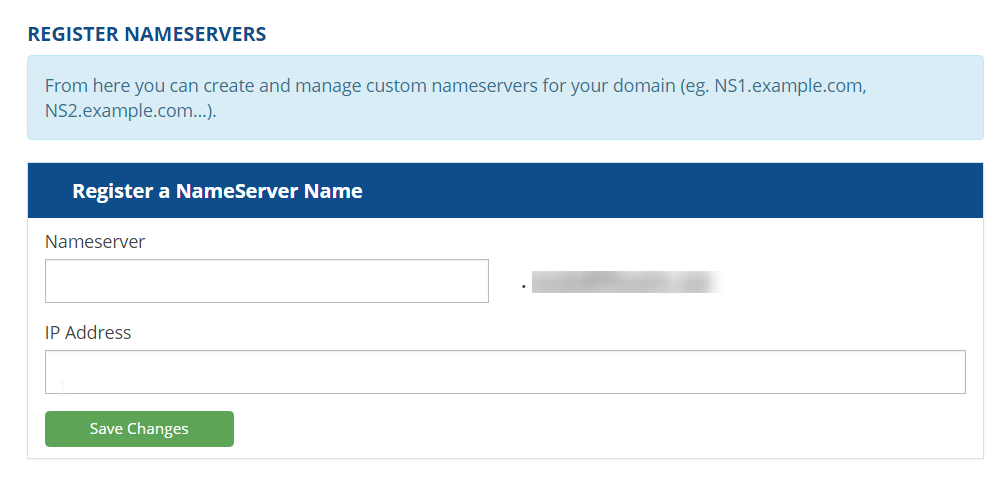

Шаг 4. Вот где вы вводите ns1.example.com и ns2.example.com и связанные с ними IP-адреса

Тестирование вашего домена

Как только все вышеперечисленные шаги завершены, вы должны быть готовы к работе! Чтобы проверить свой домен, вы можете использовать веб-сайты, такие как whatsmydns.com или команда dig, используя ssh.

dig example.com ns

The output of this command should look like this:

; <<>> DiG 9.9.4-RedHat-9.9.4-61.el7_5.1 <<>> example.com ns

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 45516

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;example.com. IN NS

;; ANSWER SECTION:

example.com. 86400 IN NS ns1.example.com.

example.com. 86400 IN NS ns2.examplecom.

;; Query time: 2 msec

;; SERVER: 104.xxx.xxx.xx#53(104.xxx.xxx.xx)

;; MSG SIZE rcvd: 80

Добавление другого домена

Чтобы добавить еще один домен, вам нужно будет добавить другой файл зоны.

Вот пример того, как будет выглядеть этот файл зоны для нашего дополнительного файла зоны db.domain.com.

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME domain.com

Написано Hostwinds Team / Ноябрь 17, 2018