Hostwinds Учебники

Результаты поиска для:

Содержание

Как установить OpenVPN на облачный VPS

Теги: Cloud Servers, VPS

OpenVPN - это программное обеспечение для виртуальной частной сети (VPN), установленное на Виртуальный частный сервер (VPS)ПолемVPN используют преимущества сети, предоставленной VPS без необходимости подключения через сеанс SSH или RDP.Вы можете подключить устройства к серверу VPN и использовать эту сеть для маскировки вашей локальной сети.

Openvpn требования

Вам понадобится root или администратор доступа к серверу.Вы можете установить OpenVPN на Linux, Windows VPS или выделенный сервер.Ниже приведены шаги для установки OpenVPN.Обратите внимание, что вам нужно будет использовать интерфейс командной строки для этого.

Подготовка OpenVPN

Шаг 1: Обновите вашу систему.

Sudo yum update

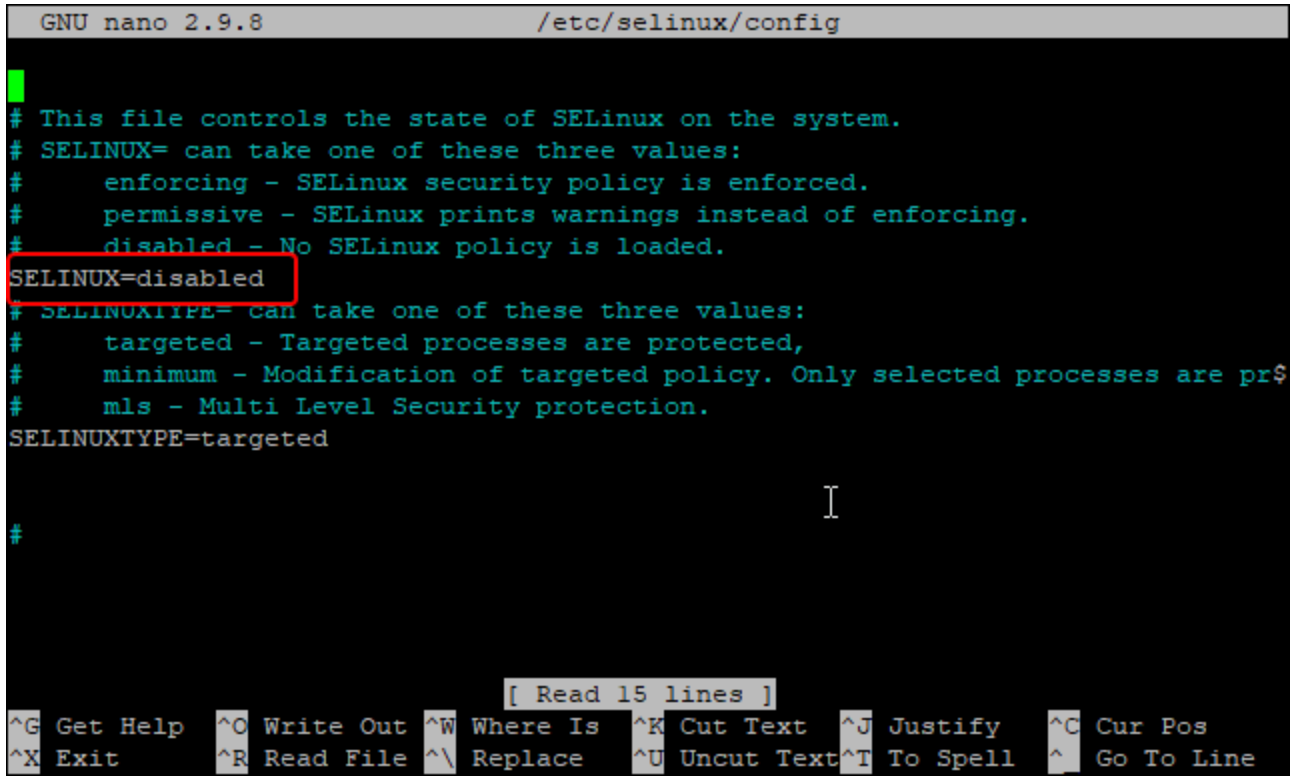

Шаг 2: Изменить файл конфигурации SELinux

nano /etc/selinux/config

Шаг 3: Установите SELinux для отключения

SELINUX=disabled- Ctrl + X.

- Нажмите клавишу Y

- Нажмите клавишу Enter

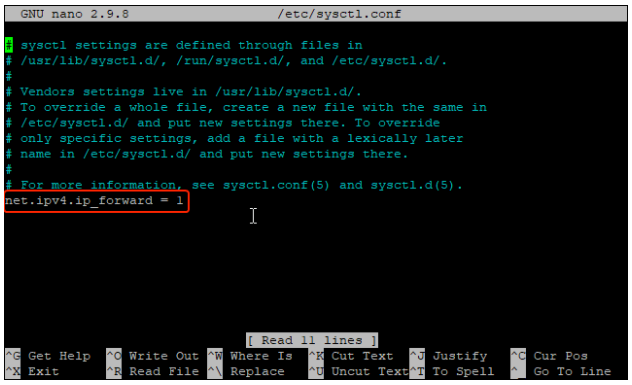

Шаг 4: Отредактируйте файл sysctl.conf

nano /etc/sysctl.conf

Шаг 5: Добавьте следующую строку в файл SYSCTL.conf, чтобы включить IP Expressing.

net.ipv4.ip\_forward = 1Ctrl + X.

Нажмите клавишу Y

Нажмите клавишу Enter

Шаг 6: Примените изменения

sysctl -p

Установка OpenVPN.

** Шаг 1: ** Установите сервер OpenVPN

dnf install epel-release -y

dnf install openvpn -yНастройка власти сертификата

Шаг 1: Скачать Easy-RSA для управления сертификатами SSL

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

Шаг 2: Установка сертификата власти

cd /etc/openvpn/easy-rsa

nano vars

Шаг 3: Добавьте следующее и замените что-либо с \ с вашим именем хоста VPS (это выглядит что-то вроде hwsrv- \. Дополнительно замените Линия «Set_VAR EASYRSA_REQ_EMAIL» со своей электронной почтой:

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

Шаг 4: Инициировать каталог PKI

./easyrsa init-pki

Шаг 5: Построить сертификат CA

./easyrsa build-caОн попросит вас предоставить пароль.Обратите внимание на пароль снаружи и введите его в подсказку. Эта парольная фраза потребуется в будущих шагах.

Вам также будет предложено ввести общее имя.Вы можете нажать Enter, чтобы использовать по умолчанию или введите пользовательское общее название по вашему выбору.

Команда затем генерирует два файла с именем ca.key а также ca.crtОтказЭти сертификаты будут использоваться для подписи сервера и сертификатов клиентов.

Шаг 6: Создайте файлы сертификата сервера. Замените \ с именем сервера.Выглядит как "hwsrv-

./easyrsa gen-req <HOSTNAME> nopassЭто также попросит общее имя.Вы можете ввести все, что вы хотите.Некоторые имена, которые вы можете использовать, будет ваш пользователь, хост или имя сервера.Кроме того, вы можете просто нажмите «Enter», чтобы использовать по умолчанию.

Шаг 7: Подпишите ключ сервера, используя CA. Замените \ с именем сервера.Похоже, "hwsrv-

./easyrsa sign-req server <HOSTNAME>Введите «Да», затем нажмите Enter

Кроме того, вам нужно будет предоставить парольную фраза.Используйте парольную фразу, которую вы создали в Шаг 5

Шаг 8: Проверьте сгенерированный файл сертификата со следующей командой. Замените \ с именем сервера.Похоже, "hwsrv-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crtЭто должно выглядеть что-то подобное:

pki/issued/<HOSTNAME>.crt: OK

Шаг 9: Создание сильного ключа диффи-хедро, чтобы использовать для обмена ключами:

./easyrsa gen-dh

Шаг 10: ** Скопируйте файлы сертификата на / etc / openvpn / server / и ** Замените \ с хостом сервера.Похоже, "hwsrv-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

Шаг 11: Создайте файл ключа клиента:

./easyrsa gen-req client nopassНажмите Enter или введите общее название по вашему выбору.

Шаг 12: Подпишите ключ клиента с помощью сертификата CA:

./easyrsa sign-req client clientВведите слово, «Да», затем нажмите Enter, чтобы подтвердить

Введите пароль, вы указали в Шаг 5

Шаг 13: Скопируйте все файлы сертификата клиента и ключевые файлы на / etc / openvpn / client / directory

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

Настройка сервера OpenVPN

Шаг 1: Создайте новый файл конфигурации OpenVPN внутри / etc / openvpn / client / directory / путь к файлу

nano /etc/openvpn/server/server.confДобавьте следующее в текстовом редакторе и замените что-либо меченное \ с помощью вашего сервера HostName.Похоже на «HWSRV- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3Теперь сделайте следующее, чтобы сохранить ваш файл:

- Ctrl + X.

- Нажмите клавишу Y

- Нажмите клавишу Enter

Шаг 2: Запустите сервер OpenVPN

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

Шаг 3: Создайте файл конфигурации клиента.Это необходимо для подключения к серверу OpenVPN из клиентской системы.

nano /etc/openvpn/client/client.ovpnВставьте следующее и замените \ С вашими серверами посвятил основной адрес IPv4

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3Теперь сделайте следующее, чтобы сохранить ваш файл:

- Ctrl + X.

- Нажмите клавишу Y

- Нажмите клавишу Enter

Настроить маршрутизацию OpenVPN с помощью брандмауэра

Шаг 1: Добавьте сервис OpenVPN и интерфейс TUN0 в доверенную зону брандмауэра:

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

Шаг 2: Добавьте Masquerade в зоне по умолчанию:

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

Шаг 3: Запустите следующую команду Masquerade интернет-трафик, исходя из VPN.Заменять \ с вашим недвижимым именем сервера.Похоже, «HWSRV \. В этом случае вам не понадобится тире между« HWSRV »и«

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

Шаг 4: Осуществлять изменения:

firewall-cmd --reload

Загрузка файла OVPN

Шаг 1: Вам нужно будет скачать каталог OVPN на свой локальный компьютер.Вы можете сделать это несколькими разными способами.Путь файла необходимо загрузить - это каталог Client / etc / openvpn / клиент.

Откройте терминал вашего локального компьютера и введите следующее.Убедитесь, что вы замените \ С выделенным IPv4 вашего сервера:

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .Кроме того, вы можете следовать этому руководству о том, как подключиться к вашему серверу через SFTP с помощью FileZilla: https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

Настройка вашего локального клиента OpenVPN

Шаг 1: Установите клиент OpenVPN.Если у вас есть машина Windows, вы можете установить его здесь: https://openvpn.net/client-connect-vpn-for-windows/

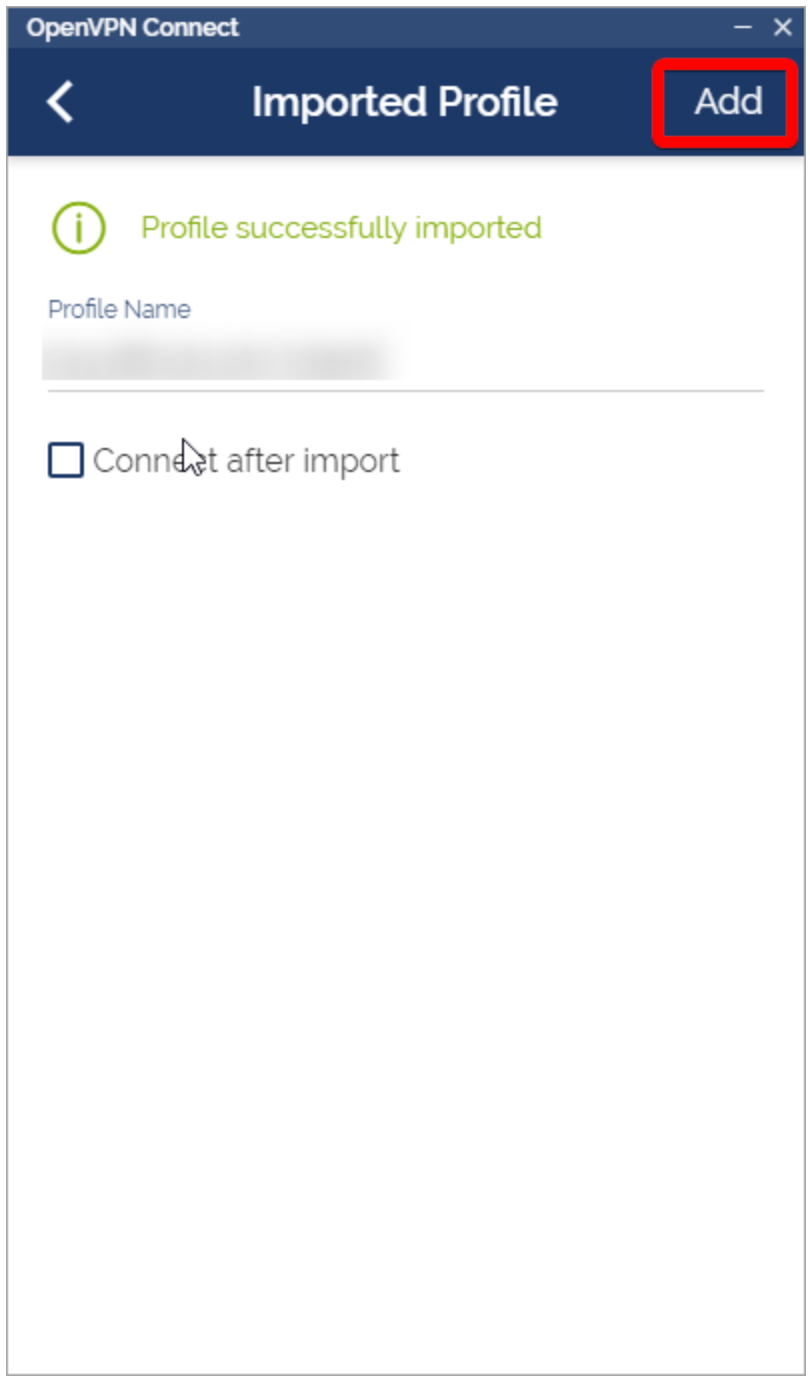

Шаг 2: Импортируйте профиль OpenVPN, используя загруженный файл, «Client.ovpn»

Шаг 3: Дайте свой профиль имя или оставьте его по умолчанию.Нажмите «Добавить» после импорта файла OVPN.

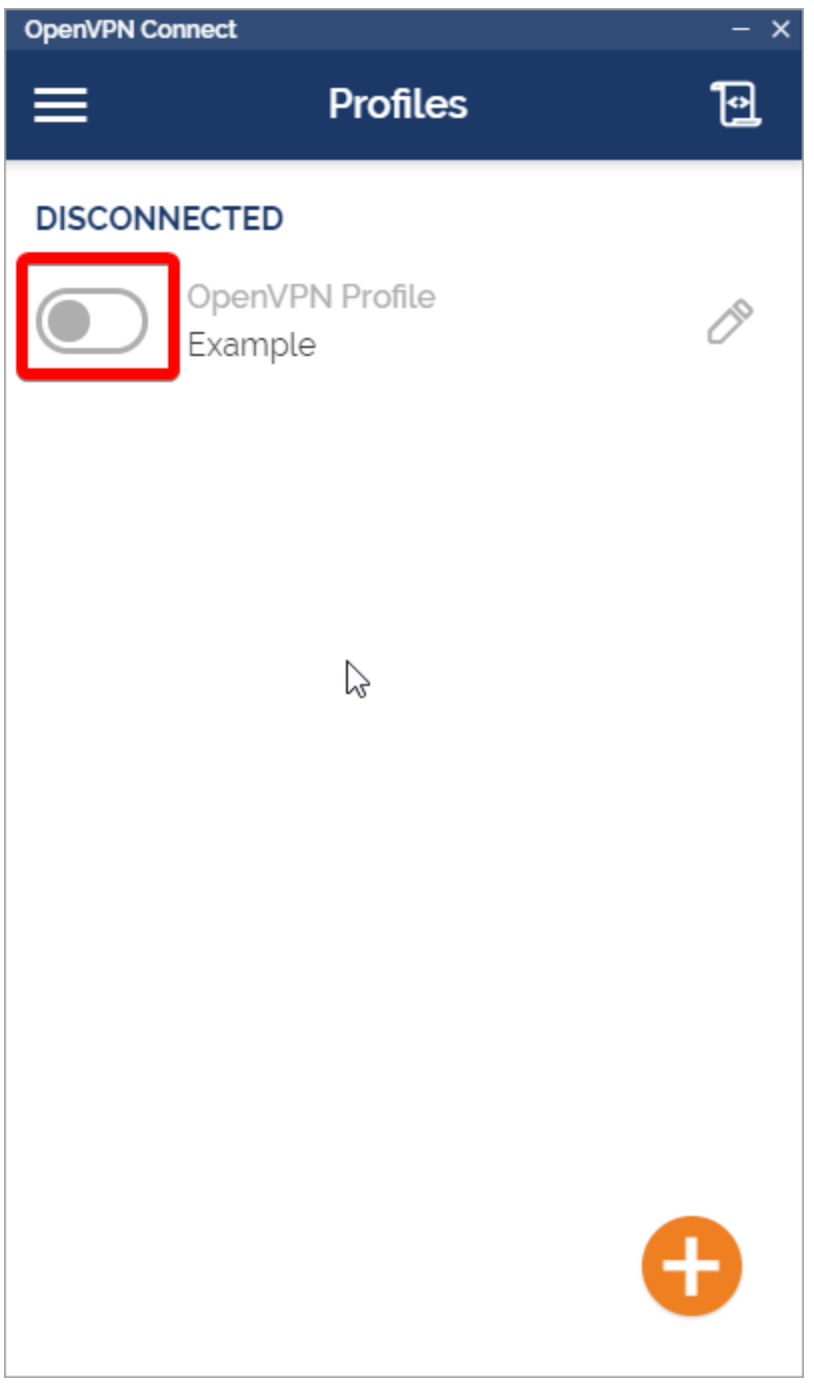

Шаг 4: Подключите к вашему VPN, чтобы начать использовать сеть!

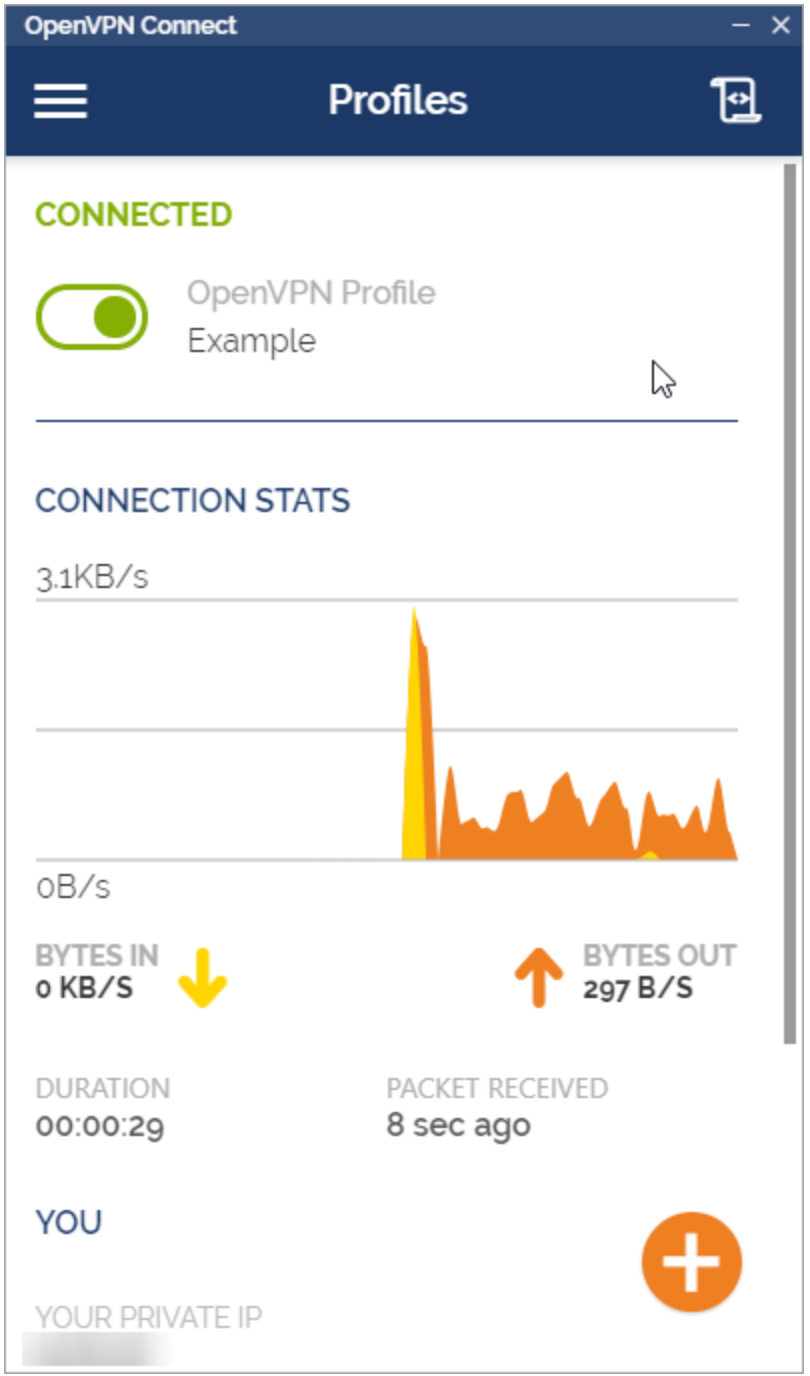

Шаг 5: Вы должны быть подключены к вашему VPN.Ваш интерфейс должен выглядеть так:

Шаг 6: Поздравляем! Вы все сделали!Вы можете проверить свой публичный IP-адрес от https://whatismyipaddress.com/ Чтобы убедиться, что вы используете свою сеть VPS.

Написано Hostwinds Team / Июль 31, 2021